„Információs rendszerek üzemeltetése (IRÜ) - Vizsgakérdések” változatai közötti eltérés

kérdések megválaszolva |

|||

| (20 közbenső módosítás, amit 9 másik szerkesztő végzett, nincs mutatva) | |||

| 97. sor: | 97. sor: | ||

====Feleletválasztós teszt==== | ====Feleletválasztós teszt==== | ||

Itt a konkrét válaszok, nem pedig a választási lehetőségek láthatók!! | |||

# Mire jó az alhálózati maszk? | # Mire jó az alhálózati maszk? | ||

| 109. sor: | 111. sor: | ||

#: [http://i.imgur.com/97vqa9R.png] | #: [http://i.imgur.com/97vqa9R.png] | ||

# Melyik hálózatba tartozik az alábbi cím?.... (A,B,C,D osztály) | # Melyik hálózatba tartozik az alábbi cím?.... (A,B,C,D osztály) | ||

## A: 1.0.0.0 to 127.255.255.255 | |||

## B: 128.0.0.0 to 191.255.255.255 | |||

## C: 192.0.0.0 to 223.255.255.255 | |||

## D: 224.0.0.0 to 239.255.255.255 | |||

#: [http://i.imgur.com/L79yYSD.png] | |||

# '''Melyik hálózati rétegbe tartozik a Bridge?''' | # '''Melyik hálózati rétegbe tartozik a Bridge?''' | ||

#: ''2. (adatkapcsolati) réteg'' | #: ''2. (adatkapcsolati) réteg'' | ||

| 143. sor: | 150. sor: | ||

#: idő 99,9%-ában jó, (100%-99,9%)=0.1%-ában (0.001) rossz, egy év 31 536 000 másodpercből áll → 31 536 000 * 0,001 = 31 536 másodperc = 525,6 perc (~ 8 és ¾ óra) kiesés megengedhető | #: idő 99,9%-ában jó, (100%-99,9%)=0.1%-ában (0.001) rossz, egy év 31 536 000 másodpercből áll → 31 536 000 * 0,001 = 31 536 másodperc = 525,6 perc (~ 8 és ¾ óra) kiesés megengedhető | ||

# '''Miért nem biztonságos az automatikus letöltésű patch?''' | # '''Miért nem biztonságos az automatikus letöltésű patch?''' | ||

#: | #: Nem lehet tesztelni használat előtt. | ||

# '''Melyik biztonságosabb, a RAID3 vagy a RAID5 és miért?''' | # '''Melyik biztonságosabb, a RAID3 vagy a RAID5 és miért?''' | ||

#:''RAID5, mivel a paritás egyenletesen el van osztva'' | #:''<s>RAID5, mivel a paritás egyenletesen el van osztva.</s> Mindkettő n+1 redundanciát valósít meg, azaz legfeljebb egy lemez kieesése esetén az adat még visszaállítható, tehát mindkettő ugyanolyan biztonságos (de a RAID5 hatékonyabb).'' | ||

====Rövidítések==== | ====Rövidítések==== | ||

| 197. sor: | 204. sor: | ||

*: RAW-formátumok: '''PCL''' (Printer Command Language (HP)), '''PostScript''' | *: RAW-formátumok: '''PCL''' (Printer Command Language (HP)), '''PostScript''' | ||

* Mi az a honeypot és a (...még valami...)? | * Mi az a honeypot és a (...még valami...)? | ||

*: | *: honeypot: védtelen eszköznek mutatja magát, megtámadják a vírusok és rosszindulatú SW-ek, mi pedig megismerhetjük a viselkedését, patternjét, így védekezhetünk a valódi eszközökben | ||

* Mennyi egy szerver karbantartási ideje a frissítési, tesztelési és visszakozz-idő alapján? | * Mennyi egy szerver karbantartási ideje a frissítési, tesztelési és visszakozz-idő alapján? | ||

*: Karbantartási idő = ( Frissítési idő + Teszt idő + Visszakozz-idő + Visszakozz-teszt idő ) * [2..3] | *: Karbantartási idő = ( Frissítési idő + Teszt idő + Visszakozz-idő + Visszakozz-teszt idő ) * [2..3] | ||

| 261. sor: | 268. sor: | ||

*: (2 vagy 3)*(20+25+15+25), 2 vagy 3 frissítés-tesztelés-visszakozz-tesztelés ciklussal. | *: (2 vagy 3)*(20+25+15+25), 2 vagy 3 frissítés-tesztelés-visszakozz-tesztelés ciklussal. | ||

*: De maximum a karbantartási ablak (2 óra 11 perc)! | *: De maximum a karbantartási ablak (2 óra 11 perc)! | ||

* d) | * d) A karbantartási ablak vége előtt 15 perc (visszakozz) + 25 perc (teszt) = 40 perccel (így még van idő a tesztelésre is) | ||

* e) Redundáns szerverek. | * e) Redundáns szerverek. | ||

| 379. sor: | 386. sor: | ||

====5. In-band és out-of-band tároló virtualizációs megoldások felrajzolása, összehasonlítása, előnyök, hátrányok (6 pontért).==== | ====5. In-band és out-of-band tároló virtualizációs megoldások felrajzolása, összehasonlítása, előnyök, hátrányok (6 pontért).==== | ||

* In-Band: | * In-Band: Virtualizációs motor az adatútban. Lassabb. Szerveren nem kell speciális szoftver | ||

* Out-of-band: Elválik egymástól a vezérlés és az adatút. | * Out-of-band: Elválik egymástól a vezérlés és az adatút. Gyorsabb, hiszen direkt hozzáfér az adattárolóhoz. Szükséges szoftver a szerverre ami lekérdezi a VM-től az adat fizikai helyét (utána meg eléri). | ||

== 2011.05.26. == | == 2011.05.26. == | ||

| 713. sor: | 720. sor: | ||

Teljes mentést fogadták el a gyorsaság miatt. (Ha minden nap teljes mentést csinálsz, akkor egy kazetta felhasználásával bármelyik napot visszaállíthatod. Ha viszont differenciális mentést csinálnál, akkor az két kazetta (kivéve ha a teljes mentés napját állítod vissza). Inkrementálisnál pedig sok kazettacsere kell. Legalábbis szerintem a kazettacserék miatti lassúság elkerülését várták.) | Teljes mentést fogadták el a gyorsaság miatt. (Ha minden nap teljes mentést csinálsz, akkor egy kazetta felhasználásával bármelyik napot visszaállíthatod. Ha viszont differenciális mentést csinálnál, akkor az két kazetta (kivéve ha a teljes mentés napját állítod vissza). Inkrementálisnál pedig sok kazettacsere kell. Legalábbis szerintem a kazettacserék miatti lassúság elkerülését várták.) | ||

''Szerintem nem csak a kazetta csere miatt lassabb, hanem azért is, mert több kazettát kell végigolvasni. Ha egy kazettára ráfér az egész, akkor teljesnél 1 kazettát, differenciálisnál 2 kazettát kell végigolvasni.'' | |||

====6. Táblázat kitöltős volt. Vasárnap teljes mentés volt, ki kellet tölteni, hogy a Differenciális, az Inkrementális, és a Progresszív miket ment hétfőn, kedden, és szerdán. Hétfőn az A file-t változtatták. Kedden az F file-t töröltük a B-t áthelyeztük. Szerdán a G-t létrehoztuk, és az D-t módosítottuk.==== | ====6. Táblázat kitöltős volt. Vasárnap teljes mentés volt, ki kellet tölteni, hogy a Differenciális, az Inkrementális, és a Progresszív miket ment hétfőn, kedden, és szerdán. Hétfőn az A file-t változtatták. Kedden az F file-t töröltük a B-t áthelyeztük. Szerdán a G-t létrehoztuk, és az D-t módosítottuk.==== | ||

| 759. sor: | 766. sor: | ||

#: public + private cloud | #: public + private cloud | ||

# '''Adjon megy egy példát egy, a MIME-fejlécben szereplő mezőnévre!''' | # '''Adjon megy egy példát egy, a MIME-fejlécben szereplő mezőnévre!''' | ||

#: encoding vagy content type vagy mime version | #: content transfer encoding vagy content type vagy mime version | ||

# '''Egy három-kilences rendelkezésre állású rendszernél megengedhető-e a négyórányi leállás egy évben?''' | # '''Egy három-kilences rendelkezésre állású rendszernél megengedhető-e a négyórányi leállás egy évben?''' | ||

#: ez csak számolás. | #: ez csak számolás. | ||

| 786. sor: | 793. sor: | ||

#: ''"A zero day exploit is when the exploit for the vulnerability is created '''before, or on the same day as the vulnerability is learned about by the vendor'''. By creating a virus or worm that takes advantage of a '''vulnerability the vendor is not yet aware of''' and for which there is not currently a patch available the attacker can wreak maximum havoc. Some vulnerabilities are dubbed zero day exploit vulnerabilities by the media, but the question is zero day by '''whose calendar'''? Often times the vendor and key technology providers are aware of a vulnerability weeks or even months before an exploit is created or '''before the vulnerability is disclosed publicly'''."'' | #: ''"A zero day exploit is when the exploit for the vulnerability is created '''before, or on the same day as the vulnerability is learned about by the vendor'''. By creating a virus or worm that takes advantage of a '''vulnerability the vendor is not yet aware of''' and for which there is not currently a patch available the attacker can wreak maximum havoc. Some vulnerabilities are dubbed zero day exploit vulnerabilities by the media, but the question is zero day by '''whose calendar'''? Often times the vendor and key technology providers are aware of a vulnerability weeks or even months before an exploit is created or '''before the vulnerability is disclosed publicly'''."'' | ||

#: Ennyi alapján még mindig nem lehet kijelenteni, hogy a zero day attack-nek biztosan előfeltétele lenne az, hogy a fejlesztő tudjon róla. Más vélemény? --[[Szerkesztő:Harapeti|Haraszin Péter]] ([[Szerkesztővita:Harapeti|vita]]) 2013. június 14., 23:02 (UTC) | #: Ennyi alapján még mindig nem lehet kijelenteni, hogy a zero day attack-nek biztosan előfeltétele lenne az, hogy a fejlesztő tudjon róla. Más vélemény? --[[Szerkesztő:Harapeti|Haraszin Péter]] ([[Szerkesztővita:Harapeti|vita]]) 2013. június 14., 23:02 (UTC) | ||

#: '''Egy hiteles forrás''' (research paper olyantól, aki ezzel fogalkozik...) alapján (http://users.ece.cmu.edu/~tdumitra/public_documents/bilge12_zero_day.pdf) a szoftver készítője '''NEM TUD RÓLA!!!''' Idézném a következő részt: "A zero-day attack is a cyber attack exploiting a vulnerability that '''has not been disclosed publicly'''. There is almost no defense against a zero-day attack: while '''the vulnerability remains unknown, the software affected cannot be patched''' and anti-virus products cannot detect the attack through signature-based scanning." --[[Szerkesztő:Akg92|Akg92]] ([[Szerkesztővita:Akg92|vita]]) 2014. május 29., 00:53 (UTC) | |||

# '''Miért van szükség munkaállomás szintű vírusvédelemre is, ha egy adott vállalatnál vírusvédelmi szoftver fut a központi belépési ponton (gateway-n)?''' | # '''Miért van szükség munkaállomás szintű vírusvédelemre is, ha egy adott vállalatnál vírusvédelmi szoftver fut a központi belépési ponton (gateway-n)?''' | ||

#: mert pendriveon is jöhet támadás pl. | #: mert pendriveon is jöhet támadás pl. | ||

| 917. sor: | 925. sor: | ||

#:'''RAID 0''' | #:'''RAID 0''' | ||

# Mi a RAlD 5 legnagyobb hátránya a RAID 3-hoz képest? | # Mi a RAlD 5 legnagyobb hátránya a RAID 3-hoz képest? | ||

#:'''If a drive ever fails, a RAID 3 will keep most of it's performance during a rebuild, whereas a RAID 5 will slow down noticeably, possibly to the point where you couldn't edit while it was being rebuilt.''' | |||

# Mi a leglényegesebb különbség a mentés és az archiválás között? | # Mi a leglényegesebb különbség a mentés és az archiválás között? | ||

#: A mentés célja az üzletfolytonosság biztosítása (felkészülve esetleges törl(őd)ésekre, meghibásodásokra), míg az archiválás célja referencia-időpontnak megfelelő adattartalom megőrzése (üzleti, jogi, törvényi okok miatt, illetve amiatt, mert a nem használt adatokat a produktív rendszerekből el kell távolítani). | #: A mentés célja az üzletfolytonosság biztosítása (felkészülve esetleges törl(őd)ésekre, meghibásodásokra), míg az archiválás célja referencia-időpontnak megfelelő adattartalom megőrzése (üzleti, jogi, törvényi okok miatt, illetve amiatt, mert a nem használt adatokat a produktív rendszerekből el kell távolítani). | ||

| 934. sor: | 943. sor: | ||

#:'''hálózati üzenet hatására felébred a számítógép''' | #:'''hálózati üzenet hatására felébred a számítógép''' | ||

# Milyen 3 nagyobb típusba sorolhatóak a tűzfalak? | # Milyen 3 nagyobb típusba sorolhatóak a tűzfalak? | ||

#:'''Csomagszűrő, stateful inspection, proxy | |||

# Mi az elsődleges információ, amit megtudunk az MX rekord lekérdezésekor? | # Mi az elsődleges információ, amit megtudunk az MX rekord lekérdezésekor? | ||

#:'''a tartománynévhez rendelt levéltovábbító ügynökök listáját''' | #:'''a tartománynévhez rendelt levéltovábbító ügynökök listáját''' | ||

| 948. sor: | 958. sor: | ||

### Feladatok elhatárolása (separation of duties): egy személy nem lehet felelős egy tranzakciólánc több lépéséért (pl. végrehajtás és ellenőrzés). | ### Feladatok elhatárolása (separation of duties): egy személy nem lehet felelős egy tranzakciólánc több lépéséért (pl. végrehajtás és ellenőrzés). | ||

## b) Röviden listázza a logikai hozzáférés kezelés elvein belül a jelszókezeléssel kapcsolatban felmerülő problémákat! (2 pont) | ## b) Röviden listázza a logikai hozzáférés kezelés elvein belül a jelszókezeléssel kapcsolatban felmerülő problémákat! (2 pont) | ||

### | ### Alapértelmezett jelszó | ||

### Ideiglenes jelszó | |||

### Egyszer használatos jelszó | |||

### Jelszó öregedés | |||

### Nem tárolható, továbbítható titkosítatlanul | |||

### Erős jelszavak használata | |||

### Probléma, ha | |||

### túl komplex a jelszó | |||

### túl gyakran kell változtatni | |||

### 3 próbálkozás után felhasználó kizárása | |||

# Hálózatunkban 24 frame/sec, 2.4 Mbps paraméterekkel rendelkező videofolyamok átvitelére olyan SLS-t vállaltunk, melynél a késleltetés mindig 0.3 másodperc alatt marad. A hálózati eszközeink az adott átviteli úton maximum 0.05 másodperc késleltetést produkálnak, az átviteli eszközök által produkált csomagvesztés elhanyagolható. | # Hálózatunkban 24 frame/sec, 2.4 Mbps paraméterekkel rendelkező videofolyamok átvitelére olyan SLS-t vállaltunk, melynél a késleltetés mindig 0.3 másodperc alatt marad. A hálózati eszközeink az adott átviteli úton maximum 0.05 másodperc késleltetést produkálnak, az átviteli eszközök által produkált csomagvesztés elhanyagolható. | ||

## a) A fenti adatok ismeretében mekkorára érdemes választani a jitter-buffert egy-egy videofolyamra - és miért? (3 pont) | ## a) A fenti adatok ismeretében mekkorára érdemes választani a jitter-buffert egy-egy videofolyamra - és miért? (3 pont) | ||

| 1 001. sor: | 1 020. sor: | ||

### Adathordozók biztonságos elhelyezése, kezelése | ### Adathordozók biztonságos elhelyezése, kezelése | ||

### Adathordozók biztonságos szállítása | ### Adathordozók biztonságos szállítása | ||

== 2014.05.29. == | |||

=== Kiskérdések === | |||

# Adja meg a netmaskot a 192.168.128.0/26 alhálózatban | |||

#:'''255.255.255.192''' | |||

# Adja meg az összes olyan IP címet, amelyet a 192.168.128.128/26 alhálózatban a végpontoknak ki lehet osztani! | |||

#:'''192.168.128.129 - 192.168.128.190''' | |||

# Az e-mail kézbesítéskor "üzenettovábbítás"-ként azt értjük, amikor | |||

#:'''A különböző mail szerverek egymásnak tovvábbítják az üzeneteket a hop-ok során.''' | |||

# Desktop management esetén mit nevezünk Wake on LAN szolgáltatásnak? | |||

#:'''A számítógépet be lehet kapcsolni távolról is a hálózati kártya segítségével.''' | |||

# Mikor lassú egy MAID technológiával tárolt adatelem elérése | |||

#:'''Amikor olyan diszke(ke)n van, amelyek éppen nem mennek, ugyanis ekkor meg kell várni, amíg felpörögnek a lemezek''' | |||

# Mi az elsődleges információ, amit megtudunk az MX rekord lekérdezésekor | |||

#:'''a domainhez ratozó mail szerver címe''' | |||

# Mit nevezünk réteges elektronikus terjesztési ügynökprogramnak? | |||

#:'''Válasz''' | |||

# Melyik TMN szint melyik funkciója a felelős a felhasználói hibajelentések mögötti hibák javításáért | |||

#:'''Válasz''' | |||

# Mi jellemzi az n+2 redundanciát biztosító RAID technológiát | |||

#:'''RAID6 - 2 db paritás lemez található a gépben. 2 lemez meghibásodása esetén is elérhetőek az adatok''' | |||

# Milyen authentikációs elveket követne egy file-hozzáférés jogosultságának megadásakor? | |||

#:'''Válasz''' | |||

# Soroljon fel két olyan tároló-rendszer típust, ami támogatja a blokkszintű hozzáférést! | |||

#:'''SAN, IP-SAN, DAS''' | |||

# Egy szerverparkban 2TB adatmennyiséget kell menteni. A változás mértéke kb. 10%/nap, de az adatmennyiség nem növekszik, csak a tartalom módosul. Inkrementális mentést alkalmazva hányszorosa lesz a pénteki mentés mérete a hétfőinek? | |||

#:'''Ha vasárnap este volt a teljes mentés (és akkor volt a feladat szerint) akkor ugyan akkora lesz. (Tehát egyszeres)''' | |||

# A felhő IT (Cloud Computing) melyik rétege valósítja meg azt, hogy a felhasználó szoftver (alkalmazás) licencet kap, igény szerinti (on demand) szolgáltatásként? | |||

#:'''Válasz''' | |||

# Melyik RAID technológia nem növeli a biztonságot? | |||

#:'''RAID0''' | |||

# Mi a RAID5 legnagyobb hátránya a RAID3-hoz képest? | |||

#:'''Hibásodás után visszaállítani a volt adatot lassabb RAID5-tel.''' | |||

# Nagyméretű adatbázis-táblák esetén milyen módon spórolhatunk a régebbi/kevésbé fontos adatok tárolásán? | |||

#:'''Archiválással''' | |||

# Hol jelentkezik és mit befolyásol a hálózatban a sorbanállási késleltetés | |||

#:'''A csomagkésleltetést befolyásolja, a csomag fizikai közegen történő elküldése előtt jelentkezik (akkor nagy, ha sok csomagot szeretnénk elküldeni egyszerre)''' | |||

# Milyen hozzáféréssel jellemezhető (betűk és mínusz-jelek) egy olyan állomány Linuxban, amit a tulajdonos írhat és olvashat, a csoporttag olvashat, mindenki más csak végrehajthat? | |||

#:'''rw-r----x''' | |||

# Adjon meg legalább kettőt abból a három általános jellemzőből, ami alapján egy felhasználó hitelesítése történhet! | |||

#:'''• Amit a felhasználó tud''' | |||

#:'''• Amivel a felhasználó rendelkezik''' | |||

#:'''• A felhasználó fizikai tulajdonsága''' | |||

# Mit tartalmaz az Oracle redo naplója (2db)? | |||

#:'''Redo-bejegyzések, undo információ''' | |||

=== Nagykérdések === | |||

== Tartalomjegyzék == | == Tartalomjegyzék == | ||

A lap jelenlegi, 2015. május 27., 22:13-kori változata

Az oldal korábbi szeparált Wiki-aloldalak összevonásából keletkezett, hogy legyen inkább minden vizsga egy helyen, ne legyenek a szükséges információk széjjeltördelve, könnyebb legyen a vizsgák közt keresni, stb. Gyűjtsük tehát a vizsgákat innentől ide, egy Wiki-aloldalra! Köszi a hozzájárulást (előre is) mindenkinek! --Haraszin Péter (vita) 2013. június 12., 18:45 (UTC)

Rendelkezésre állások

| Nagyságrend | A | Max. kiesési idő 1 év alatt |

| 1 9-es | 90 % | 36,5 nap (1 hónap) |

| 2 9-es | 99 % | 3,5 nap |

| 3 9-es | 99,9 % | 9 óra |

| 4 9-es | 99,99 % | 1 óra |

| 5 9-es | 99,999 % | 5 perc |

| 6 9-es | 99,9999 % | 32 mp |

| 7 9-es | 99,99999% | 3 mp |

2008. 05. 14.

Info2005 listáról:

"konnyu volt, 20 pontnyi zh jellegu + snmp + halozati nyomtatas + namespacek + kifejtos de ezutan nehezebb lesz, mert rajottek, h tul konnyu volt eddig minden. legalabbis van ra esely ja a kifejtosok summa 30 pont."

2008. 05. 22.

Info2005 listáról:

"1-10 kérdés: teszt, a,b,c,d válaszok, egy jó van. Alapdolgokra megy rá, van ami kilogikázható. jó válasz: 1pont (10 összesen) 11-20 kérdés: mondatkiegészítés. pl. sorolja fel.., vagy egy definíció fele, stb. jó válasz: 1pont (10 összesen) 21-23 kérdés: egy-két mondatos kifejtős. jó válasz: 2-4-2 pont (10 összesen) 24-25 kérdés: kifejtős, 1 oldal/ kérdés pl. Hálózati nyomtatás vagy SNMP protokoll jó válasz: 10 pont (20 összesen) Ez ugye 50 pont. 25-től kettes, 42,5 től 5-ös. Egy-két pontért ÉRDEMES reklamálni...:) Összesen 60 perc van rá, tempózni kell. Az anyag a slideok egyértelműen. Szerintem mindenhonnan egy kicsi, tehát érdemes végignézni."

2008. 05. 27.

Info2005 listáról:

Az elővizsgát nem tudom, de a máj. 27 vizsga kifejtős kérdései: Karbantartás egy kritikus szerveren - lépések - magyarázat // ide sokat kell írni, nekem levontak ponot mert az iteratív jelleget csak két helyen vettem bele ITIL service desk // ez világos?, ábra is kell SNMP // itt a funkcionális elemeket meg az üzeneteket kellett leírni, persze a protokollt magát is bemutatni

2008. 06. 03.

Info2005 listáról:

A mai vizsga nagykérdései: 1. TMN FCAPS szintek, szolgáltások 2. Logikai hozzáférés kezelés v vmi hasonló (alapelvek, AAA, hozzáférés-kezelés) 3. Blokk-alapú adattároló eszközök összehasonlítása

2010.05.31.

A kérdések

Feleletválasztós teszt

Itt a konkrét válaszok, nem pedig a választási lehetőségek láthatók!!

- Mire jó az alhálózati maszk?

- megadja az alhálózatok méretét

- IP-protokoll számára az IP-cím és az alhálózati maszk csak együtt értelmes, alhálózati maszk hiányában az állomás nem tudja meghatározni az őt tartalmazó hálózat címét, ami pedig az útválasztáshoz elengedhetetlen

- a hálózat címét az IP-cím és alhálózati maszk bitenkénti ÉS-elésével kapjuk meg

- Melyik nem igaz a POP3-ra ..?

- Milyen típusú IPS-ek vannak?

- Minta-alapú (signature-based)

- Anomáliadetektorok

- Honeypot

- Melyik hálózatba tartozik az alábbi cím?.... (A,B,C,D osztály)

- A: 1.0.0.0 to 127.255.255.255

- B: 128.0.0.0 to 191.255.255.255

- C: 192.0.0.0 to 223.255.255.255

- D: 224.0.0.0 to 239.255.255.255

- Melyik hálózati rétegbe tartozik a Bridge?

- 2. (adatkapcsolati) réteg

- Mi az SLA?

- Service Level Agreement: szerződés a szolgáltató és az előfizető között

- Ki adja a MAC - címet / Kitől származik a MAC-cím?

- Gyártótól

- Mi az e-mail üzenettovábbítás?

- e-mail szerverről szerverre megy

- Mit jelent a dedikált hálózat / dedikált tárolás?

- SAN (Storage Area Network): központosított, nagy teljesítményű, adattárolásra dedikált hálózat, amely összeköti a szervereket tárolóeszközöket, hálózati elemeket és kapcsolóeszközöket, valamint támogató szoftver megoldásokat tartalmaz.

- Melyik tartozik a referencia adatok közé?

- Riportok

- Tranzakciós jelentések

- Publikált dokumentumok, weboldalak, email

- Audio-/videofelvételek

Kiegészítős kérdések

152.66.254.128 / 28című hálózathoz tartozó cím, ha nem ismerik a gépek a saját címüket- Miért kell munkaállomásokhoz vírusvédelmi szoftvert rendelni még külön, ha van központi vírusvédelmi szoftver is a gateway-en?

- Mert a fertőzésnek más forrásai is lehetnek, pl. pendrive.

- VoIP szolgáltatásminőség romlás esetén, milyen paramétereket vizsgálnál meg (amik a csomagra vonatkoznak)? ( 3 darab)

- TODO!

- Mondj egy mezőt a MIME-fejlécből!

- MIME-Version: 1.0

- Content-Type: text/plain

- Content-Disposition: attachment; filename=genome.jpeg;

- modification-date="Wed, 12 Feb 1997 16:29:51 -0500";

- Content-Transfer-Encoding

- Hány perc kiesést enged meg egy évi 99.9%-os rendelkezésre állású szerver?

- idő 99,9%-ában jó, (100%-99,9%)=0.1%-ában (0.001) rossz, egy év 31 536 000 másodpercből áll → 31 536 000 * 0,001 = 31 536 másodperc = 525,6 perc (~ 8 és ¾ óra) kiesés megengedhető

- Miért nem biztonságos az automatikus letöltésű patch?

- Nem lehet tesztelni használat előtt.

- Melyik biztonságosabb, a RAID3 vagy a RAID5 és miért?

RAID5, mivel a paritás egyenletesen el van osztva.Mindkettő n+1 redundanciát valósít meg, azaz legfeljebb egy lemez kieesése esetén az adat még visszaállítható, tehát mindkettő ugyanolyan biztonságos (de a RAID5 hatékonyabb).

Rövidítések

- ICMP - Internet Control Message Protocol

- ARP/RARP - Address Resolution Protocol/Reverse ARP

- UPS - Uninteruptable Power Supply, szünetmentes tápegység

Számolós példák

- FlashCopy számolás, mi az a Copy on Write és a Volume Rollback? (6 + 2 + 2 = 10 pont)

- Névterek: ( Egyszerű + Hierarchikus névtér, Két kiosztási módszer ( téma szerinti, stb. ) kifejtése, Mit tartalmaz a névtér-séma nyilvántartó?) (2 + 4 + 4 = 10 pont)

- Inkrementális mentéses feladat (10p): 3TB adat, napi 20% változás, vasárnap full mentés.

- mennyi adatot mentünk le 4 hét alatt?

- 200GB/órás sebességű eszközökkel az egyes napokon meddig tart a mentés?

- hány eszközt használjunk a mentéshez, ha azt akarjuk, hogy mindig beleférjen 8 órába?

- hány média kell az összes mentéshez, ha minden mentés külön médiára megy és a kapacitásuk 500GB?

- max hány média kell egy adott időpontra való visszaállításhoz?

- Megoldás

- TODO!

- TODO!

- Inkrementális mentés:

- Inkrementális mentést alkalmazunk, ezért hétfőtől szombatig minden nap: 3000*0.2=600 GB adat. Mivel 6 ilyen nap van: 6*600=3600.

- Hozzávesszük a vasárnapi teljes mentést: 3000 GB Tehát a héten összesen 3600+3000 = 6600GB.

- Mivel 4 hét volt a kérdés, ezért: 4*6600 = 26400 GB.

- Hozzávesszük a vasárnapi teljes mentést: 3000 GB Tehát a héten összesen 3600+3000 = 6600GB.

- Hétfőtől szombatig minden nap: 3 óra. Vasárnap: 15 óra.

- 2 eszközt, a vasárnap miatt.

- Ez a kérdés nem volt egyértelmű, ezért a vizsga közben mondták, hogy konkrétan az a) feladat beli mentésre gondolnak.

- Hétfőtől szombatig minden nap 2 média szükséges -> 12 média

- Vasárnap 6 média kell. Tehát egy héten 18 média kell.

- Mivel 4 hét van, ezért 4*18=72 média szükséges összesen.

- Legrosszabb eset, amikor a legtöbb média kell: szombat. Ekkor vissza kell állítani az elöző vasárnapi mentést, valamint a hétköznapi mentéseket is. Ez 6+6*2= 18 médiát takar.

- Inkrementális mentést alkalmazunk, ezért hétfőtől szombatig minden nap: 3000*0.2=600 GB adat. Mivel 6 ilyen nap van: 6*600=3600.

-- keeroy - 2010.05.31. -- molnarm - 2010.06.03.

2010.06.07.

A kérdések

Feleletválasztós teszt

- Kik közötti megállapodás az SLA?

- a szolgáltatók/hálózat-operátorok között

- a hozzáférési hálózatot biztosító szolgáltató és az előfizető között

- Melyik nem fordulhat elő egy SLA-ban?

- Az IP végén a

/27azt jelenti, hogy...- 27 bit van fenntartva a network prefixnek, és a maradék 5 bit a host címzésnek (melyik azonosítja a hostot).

- Melyik a nyomtatók számára nyersen emészthető formátum?

- RAW-formátumok: PCL (Printer Command Language (HP)), PostScript

- Mi az a honeypot és a (...még valami...)?

- honeypot: védtelen eszköznek mutatja magát, megtámadják a vírusok és rosszindulatú SW-ek, mi pedig megismerhetjük a viselkedését, patternjét, így védekezhetünk a valódi eszközökben

- Mennyi egy szerver karbantartási ideje a frissítési, tesztelési és visszakozz-idő alapján?

- Karbantartási idő = ( Frissítési idő + Teszt idő + Visszakozz-idő + Visszakozz-teszt idő ) * [2..3]

- Mi a szalagvisszanyerés?

- A felhasználó által definiálható küszöbérték elérésekor az érvényes adatokat egy új szalagra másolja át. Ez a másolás időzíthető, kontrollálható.

- Minek a szokásos helye a demilitarizált zóna (DMZ)?

- A demilitarizált zóna (DMZ) egy olyan fizikai vagy logikai alhálózat, ami egy szervezet belső szolgáltatásait tartalmazza és tárja fel egy nagyobb, nem megbízható hálózatnak, általában az internetnek. A DMZ célja, hogy egy plusz biztonsági réteget biztosítson a szervezet helyi hálózatának (LAN). Így egy külső támadónak csak a DMZ-ben található berendezésekhez lehet hozzáférése, nem az egész hálózathoz. Alapjában minden szolgáltatást, ami a külső hálózat felhasználóit látja el, a DMZ-n belülre kellene helyezni. A leggyakoribbak ezek közül a web-, mail-, ftp- és DNS-szerverek.

Kiegészítős kérdések

152.66.254.128 / 28című hálózathoz tartozó broadcast cím?- http://jodies.de/ipcalc?host=152.66.254.128&mask1=28&mask2=

- Broadcast:

152.66.254.143(10011000.01000010.11111110.1000 1111)

- A legfontosabb hibaszűrési módszerek az elnyomás, a dominancia, a ... és a ...

- Az utolsó e-mail továbbító szerver és a címzett UA közötti alkalmazásrétegbeli protokollok: ... és ...

- Mi az a vastagkliens?

Rövidítések

- SSH

- Secure Shell

- SSL

- Secure Socket Layer

- IRÜ (!)

- EZ MI LEHET???? :-O

Kifejtős példák

- Központi AAA nyilvántartást hozunk létre. Ez azért jó, mert:

- a) a ... egyszerűsödik

- TODO!

- b) a ... központilag lesznek nyilvántartva

- TODO!

- c) a felhasználó szintből ... lehet létrehozni

- TODO!

- d) kikényszeríthető a felhasználóktól a periodikus ...

- TODO!

- e) ?

- f) ?

- a) a ... egyszerűsödik

- Biztonsági szempontból előnyös, ha a felhasználók egy ... szerverre jelentkeznek be, ami megváltoztatja a kérést.

- TODO!

- Megváltoztathatja a kérésben az RDP-hez tartozó ... is, ami eredetileg ... (segítség: az LDAP-énál háromezerrel több).

- TODO!

- Húzd alá, melyik nem központi AAA technológia: RADIUS, DIAMETER, IPSec, TACACS

- TODO!

- Blokkos eszközök összehasonlítása táblázatban (előnyök/hátrányok)

- TODO!

Számolós feladat (számológépet most sem lehetett használni)

Van egy cég, ami spórolós, úgyhogy nem redundáns a rendszer, te vagy a rendszergazda.

- a) Három kilences rendelkezésre állásnál hány másodperc lehet a kiesés? (Egy évben 31536000 másodperc van).

- b) Ha nincs nem tervezett leállás, mennyi a negyedéves karbantartási ablak?

- c) A legkomplexebb szerver frissítési ideje 20 perc, a visszakozz-terv ideje 15 perc, a tesztelés mindig 25 perc (ilyesmi számok). Mennyi időt szánsz a karbantartásra? Indokold!

- d) Ha látod, hogy a frissítés nem fog sikerülni, mikor kezded a visszakozzt?

- e) Mivel úgy tűnik, hogy a szűkös időkeret miatt nem tudsz megfelelni az elvárásoknak, milyen ésszerű javaslattal állnál elő a cég vezetése felé?

Megoldás:

- a) 31536000*(1-0.999)=31536 másodperc.

- b) Ennek a negyede, 31536/4 = 7884 másodperc (~ 2 óra 11 perc) (úgy is elfogadták, hogy kb. 8000 másodperc).

- c) Karbantartási idő = ( Frissítési idő + Teszt idő + Visszakozz-idő + Visszakozz-teszt idő ) * [2..3]

- (2 vagy 3)*(20+25+15+25), 2 vagy 3 frissítés-tesztelés-visszakozz-tesztelés ciklussal.

- De maximum a karbantartási ablak (2 óra 11 perc)!

- d) A karbantartási ablak vége előtt 15 perc (visszakozz) + 25 perc (teszt) = 40 perccel (így még van idő a tesztelésre is)

- e) Redundáns szerverek.

-- molnarm - 2010.06.09.

2011.05.19.

Először kicsit az eredményekről :)

1-es 108 db 78,83%

2-es 20 db 14,60%

3-as 8 db 5,84%

4-es 0 db 0,00%

5-ös 1 db 0,73%

137 db

Általános tudnivalók

2 csoport volt. Nagyrészt megegyeztek a kérdések.

Mondatkiegészítős kérdések - 20 db * 1p (A&B csoport)

1. Mi a különbség röviden az eseménykorreláció és a hibaok-analízis között (B: redukció és dominancia (szűrőknél))?

A: Hibamenedzsment: Forrás: http://www.hiradastechnika.hu/data/upload/file/2005/2005_10/HT_0510-9.pdf

- Esemény korreláció egy módszer amit használhatunk hibaok-analízis során (A korrelációnál, több különböző riasztás helyett, egy következtetett összegző riasztást küldünk el, ami tartalmilag fedi az eredeti riasztásokat, de hatékonyabb.)

B:

- ha egy hibajegy keletkezett a rendszerben, akkor addig ne engedjünk több hibajegyet generálódni, amíg tudjuk, hogy a hasonló hibajelbôl keletkezett hibajegy még aktív (redundancia gátló);

- a hatásukban súlyosabb (nagyobb prioritású) hibajelek nyomják el a „gyengébb” (kisebb prioritású) hibajeleket, melyek ugyanarra a jelenségre, hibára utalnak (dominancia szûrô).

2. Az e-mail kézbesítésekor (A:"üzenettovábbítás"-ként, B:"kézbesítésként") azt értjük, amikor ...

A: szerver szervernek küldi tovább |B: a címzett letölti a szerverről a levelet

3. Adjon meg POP protokoll SMTP-vel szembeni előnyei közül kettőt (B: IMAP előnyei POP3hoz képest)!

B: több mailbox (folder) egy felhasználóra, több kliens férhet hozzá az írható olvasottsági állapottal rendelkező levelekhez, szerver oldali keresés, hozzáférés az üzenetek MIME részeihez, részleges letöltés

A: Az SMTP esetében a címzett számítógépnek állandó (legalábbis a fogadóval gyakran egyidejű) hálózati kapcsolatra van szüksége. A POP lehetőséget biztosít arra, hogy egy erre szolgáló kiszolgáló vegye át a leveleinket, és ezt mi "betárcsázva" lekérjük. (Kliensgépről levél küldésére általában egy konkrét SMTP kiszolgálót használunk, ami majd továbbítja a címzettnek a levelet; fogadás pedig egy leveleket állandóan fogadó postaládából történik pop/imap/webmail/etc útján.)

4. Mikor szerzi meg a hálózati kártya a MAC címét?

gyártáskor

5. Mit jelent a "dedikált tároló eszköz" fogalom?

Elkülönült tároló eszköz amit csak egyetlen szerver használhat (vmi ilyesmit mondott megtekintésen az egyik javító a diában lévő magyarázat nem elfogadható)

6. Milyen osztályú hálózatot jelöl ez a cím: (A:152.130.246.0/8, B:152.?.?.?/16) ?

152 = 10011000 -> 10... => Class B

7. Adjon meg három behatolás-észlelő és megakadályozó (IDS/IPS) rendszer-típust!

minta-alapú (signature-based), anomália-detektorok, honeypot

8. Adjon meg egy példát, milyen típusú forgalmat lehet "egér-teknős-gepárd" jelzőhármassal illetni!

9. Adjon meg egy példát, milyen típusú forgalmat lehet "elefánt-teknős-sün" jelzőhármassal illetni!

P2P

"In broader terms, one can find flow classification by size (e.g., elephant or heavy-hitter and mouse), by duration (e.g., tortoise and dragonfly), by rate (e.g., cheetah and snail) and by burstiness (e.g., porcupine and stingray, but also called alpha and beta traffic)."

– http://www.crysys.hu/~szabog/index_files/traffic_application_classification_survey_draft.pdf

"egér-teknős-gepárd" -> online gaming "elefánt-teknős-sün" -> Streaming

Itt egyébként amibe bele tudod képzelni azt kell írni. Az én véleményem, hogy a VoIP nem jó, a P2P meg igen.

10. Mi a műszaki különbség röviden a SAN és a NAS között?

SAN: blokk-szintű hozzáférést biztosít, a NAS file szintűt

11. Adja meg az összes olyan IP címet, amelyet a 152.130.246.128 /30 formában megadott alhálózati pontnak ki lehet osztani!

152.130.246.129, 152.130.246.130

12. ??? MPLS VPN van-e (a) szabványos forgalom titkosítás, és (b) lehetőség az adatkommunikációs irányok szétválasztására

(a) nincs, (b) van

13. Írjon egy MIME fejléc típust!

MIME version, content-type, content-transfer-encoding

14. ???

15. Mi a legfőbb biztonsági hátránya az automatikus patch letöltésnek?

nem lehet tesztelni használat előtt

16. Hibaok-analíz rendszerünkbe az utóbbi 5 percről az alábbi hibajel-vektor érkezett be: 1011010110. Ilyen típusú hibakódunk nincs, de a) 1011011111, b) 1111110110, c) 1010010110, d) 0000010110 van. Mi lesz a javasolt alarm, és miért?

c), mert ott a legkisebb Hamming-távolság

17. Ha az általam üzemeltett, vállalati telephelyek közötti VoIP szolgáltatásokban minőségromlást tapasztalok, akkor ennek kivizsgálásához a hálózatban leginkább a következő csomagszintű mérőszámokat érdemes meghatározni: ..., ..., ...

késleltetés, jitter, csomagvesztés

18. Milyen hozzáféréssel jellemezhető (betűk és mínusz-jelek) egy olyan állomány Linuxban, amit A: bárki olvashat, de csak a tulajdonos és a csoport-tag írhat; B: bárki olvashat, de csak a tulajdonos írhat?

A: -rw-rw-r--, B: -rw-r--r--

19. Minek a rövidítése az (A: ICMP, B: RARP)?

Internet Control Message Protocol, Reverse Address Resolution Protocol

20. Mi a honeypot működési elve?

védtelen eszköznek mutatja magát, megtámadják a vírusok és rosszindulatú SW-ek, mi pedig megismerhetjük a viselkedését, patternjét, így védekezhetünk a valódi eszközökben.

Nagy kifejtős kérdések

1. Mi az adattitkosítás három fő feladata? Jellemezze mindegyik 2-2 mondatban! (*6 pont*) - (A&B csoport)

- Adatintegritás (ne lehessen megváltoztatni)

- Eredet azonosítás (tényleg attól származik, akinek mondja magát)

- Titkosítás:

2. Milyen funkciójú DNS szerverek ismertek egy Intranet infrastruktúrában, és mi a szerepük? (*6 pont*) - (A&B csoport)

- Lokális DNS cache szerver: gyorsítja a DNS rekordok feloldását, tárolja őket egy ideig, ha nem találja, akkor a Root szervertől kéri le

- Root DNS szerver: feloldja a hálózat számítógépei számára a DNS neveket, felveszi az Interneten lévő gépekkel a kapcsolatot, stb

3. Hálózatunkban (A:24, B:25) frame/sec, (A:2.4, B:2.5) Mbps paraméterű videóstreaming szolgáltatás működtetést vállaltunk, melynél a késleltetés mindig 0.25s lehet maximum. A hálózati eszközök az átviteli úton maximum 0.05 másodperc késleltetést okoznak. A csomagvesztés elhanyagolható.

a) A fenti adatok ismeretében mekkorára méretezné a jitter-buffer és miért? (4 pont)

0.25s - 0.05s = 0.2s késleltetést okozhatunk mi. (A:2.4 * 0.2 = 0.48???, B:2.5 * 0.2 = 0.5) Mb méretű buffer kell.

b) Ha a hálózatban 1000 videó letöltő felhasználó van, de átlagosan csak a 20%-a használja egy időben a szolgáltatást, akkor mekkora memóriaterületet foglalna le a teljes szolgáltatás jitter-bufferének?

1000 letöltő, egyszerre 20%, DE mivel 1000re vállaltunk garanciát, ezért 1000-nek kell helyet foglalni => Tehát összes bufferméret (A:0.48*1000 = 480, B:0.5*1000 = 500) Mb.

4.

a) Rajzolja fel a lehető legkevesebb diszkből álló RAID 5 összeállítást!

b) ... XOR számolós feladat 4 pontért ...

5. In-band és out-of-band tároló virtualizációs megoldások felrajzolása, összehasonlítása, előnyök, hátrányok (6 pontért).

- In-Band: Virtualizációs motor az adatútban. Lassabb. Szerveren nem kell speciális szoftver

- Out-of-band: Elválik egymástól a vezérlés és az adatút. Gyorsabb, hiszen direkt hozzáfér az adattárolóhoz. Szükséges szoftver a szerverre ami lekérdezi a VM-től az adat fizikai helyét (utána meg eléri).

2011.05.26.

Mondatkiegészítős kérdések - 20 db * 1p (A&B csoport)

1. Mikor használhatjuk a FlashCopy technikát BackUP célokra?

Nem használjuk, mert nem adatmentésre szolgál csak visszaállításra. (Mert nem készül igazi másolat.)

2. Mit jelent a kollokáció az adatmentés során?

Az egy klienshez vagy klienscsoporthoz tartozó adatokat egy szalagra vagy szalagcsoportra másolja.

3. Írjon példát a nyomtatók számára nyersen (raw) értelmezhető adatformátumra.

PostScript, PCL

4. Mit nevezünk rendszerkép (image) alapján történő telepítésnek?

egy minta alapján telepítjük a többi gépet

5. Soroljon fel három olyan adatot, amely logikai hálózati térképet tartalmaz.

hálózatszámok, nevek, sebességek, használt protokollok, adminisztratív domének

6. Mire szolgál a RARP?

Reverse ARP: MAC címhez IP

7. Jellemezze 1 mondattal a Raid3/Raid5 technikát.

- RAID 3: +1 paritás diszk, XOR művelet, kis sávok egész stripe művelet, nagy fájlokhoz

- RAID 5: változó sávméret, diszkek közvetlenül elérhetőek, paritás egyenletesen szétosztva

8. Melyik RAID technika véd a logikai hibák ellen.

egyik sem

9. Adjon jellemző példát, (a) nagy jitteres (b) kis jitteres csomagbeérkezési időközű hálózati forgalmat generáló alkalmazástípusra.

(a) torrent (FTP), (b) MMO game kliens (stream) (fixme)

10. Mi a netmask a következő alhálózatban 192.168.1.0/5

248.0.0.0 (11111 000.00000000.0000000.0000000)

(http://jodies.de/ipcalc?host=192.168.1.0&mask1=5&mask2=)

11. A 152.130.246.0 /28 formában megadott alhálózatban melyik az a cím, amely azokat a gépeket azonosítja, amelyek nem ismerik a saját IP címüket.

152.130.246.0

(http://jodies.de/ipcalc?host=152.130.246.0&mask1=28)

12. Nevezzen meg 3 olyan adatot, amit egy szerver fix IP-címes beállításakor elsődlegesen az operátor ad meg.

IP cím, netmask, DNS szerver(ek), default gateway

13. NAT használata esetén mikor van szükség a portok módosítására is?

ha több belső gépünk van, mint külső IP-nk

14. Hány perc kiesést engedélyez egy négy/öt-kilences rendelkezésre állású rendszer egy évben?

- négy: 365*24*0,0001 = 0,876 óra = 52,56 perc

- öt: 365*24*0,00001 = 0,0876 óra = 5,256 perc

15. Melyik TMN szint, melyik funkciója a felelős a memóriafoglaltság statisztikájának jelzéséért?

Element Management, Performance Management

16. Mi az elsődleges információ, amit megtudunk az MX rekord lekérdezésekor?

Az MX (mail exchanger) rekordok a Domain Name System részei, feladatuk az adott domain e-mailjeit kezelő szervereinek azonosítása. Egy domainnek több MX rekordja is lehet, mely rekordok közt egy sorszám állít fel prioritási rangsort. Mindig a kisebb számmal rendelkező MX-rekord az elsődleges szerver. Fontos, hogy címre (A rekord), vagy CNAME rekordra mutató host megadása nem engedett.

17. Mi azonosít, egy 5-tuple tranzakciós kódot.

Tuples are usually written by listing the elements within parentheses "( )" and separated by commas; for example, (2,7,4,1,7) denotes a 5-tuple.

18. Mire kapunk választ Linuxban az echo $PATH parancs kiadása után?

végrehajtható parancsok helyei

19. Mi változik a chown boss generalfiles parancs hatására Linuxban?

a boss felhasználó birtokba veszi a generalfiles fájlt

20. Minek a rövidítése a DHCP?

Dynamic Host Configuration Protocol

21. Minek a rövidítése a DAS?

Direct-attached storage

22. Minek a rövidítése a SATA?

Serial Advanced Technology Attachment

23. Minek a rövidítése a PCL?

Printer Command Language

Nagy kifejtős

1. Rajzolja fel a TMN logikai modellt és nevezze meg az elemeit!

- Business Mgmt, Service Mgmt, Network Mgmt, Element Mgmt, Network Element

- Fault Mgmt, Configuration Mgmt, Accounting Mgmt, Performance Mgmt, Security Mgmt

2. FCAPS-nál minden funkcióhoz nevezzen meg példaképpen egy eszközt, ami megvalósítja.

- F: SMTP

- C: eszköz- és raktáradatbázis

- A: felhasználói statisztikák

- P: QoS, SLA

- S: tűzfal

3. Röviden foglalja össze mire való az IPMI!

Az IPMI Firmware bármelyik alaplapjukhoz használható. A rendszeradminisztrátor ezáltal távolról képes ellenőrizni a szerver rendszereket, még nem-működő állapotukban is. Számos kritikus műveletet képes elvégezni...

4. Egy IPMI szabvány szerint készített számítógépet az Operációs rendszer (nemtudom milyenm gixere után). Megállapítható-e, az alábbi komponensek működőképessége. Alaplapi diszk vezérlő / Alaplapi grafikus kártya / LAN vezérlő.

5. Backup rendszeres példa: 3 nap, különböző műveletek mit ment a(z) Inkrementális / Differenciális / Progresszív rendszer.

6. FlashCopy számolós táblázat.

7. Ismertesse a logikai hozzáférés-kezelés három alapelvét.

minimális hozzáférési infó, minimális jogosultság, feladatok elhatárolása

8. ... listázza ki a logikai hozzáférés kezelés elvein belül a jelszókezeléssel kapcsolatban felmerülő problémákat.

Alapértelmezett jelszó, Ideiglenes jelszó, Egyszer használatos jelszó, Jelszó öregedés, Nem tárolható, továbbítható titkosítatlanul,Erős jelszavak használata , Probléma, ha: túl komplex a jelszó, túl gyakran kell változtatni, 3 próbálkozás után felhasználó kizárása

2012.01.12.

Mondatkiegészítős kérdések

1. Öt kilences kieséses éves szinten másodpercben?

365*24*0,00001 = 0,0876 óra = 5,256 perc = 315,36 mp

2. Két blokk elérési tárolási rendszer?

SAN, NAS, DAS

A NAS fájl szintű, nem blokkszintű.

3. Progresszív mentési stratégia lényege.

Teljes mentés csak egyszer, utána csak inkrementális mentés, de mellette az adott napi fájlstruktúrát is mentjük.

4. Mi jellemzi az n+2 RAID technológiát?

RAID6, kettős paritás (oszlop és sor paritás), kettős hiba ellen véd

5. TNM melyik két szintjéhez tartozik az ügyfél számlázása?

Service Mgmt, Accounting Mgmt

6. Mire használják a szolgáltatók a csomagbeérkezési időkülönbséget(?),késleltetést(?)?

7. Mi a különbség a Linux more és less parancsokban?

more: szöveg kiírása oldalanként a terminálraless: szöveg kiírása a terminálra, de a felhasználó mászkálhat benne

8. Broadcast cím számolás, alhálózati maszk számolás adott ip címekkel.

Nagy feladatok

1. SNMP üzenetek, típusai, mire valók, tipikus párbeszéd példa. 6p

2. Van egy táblázat megadva adatokkal.

a) El kell dönteni milyen forgalmat jellemez. 2p

VoIP szokott lenni.

b) Mondani kell valamit a QoE-ről. 2p

Itt tapasztalati dolgokra kiváncsiak. A jitteres stb. nem jó. Szóval szakadozhat, recseghet, ilyesmi kell.

c) Hogyan küszöbölné ki a hibát? 2p

Magasabb prioritást kell neki adni.

3. Mentési stratégiás feladat. Vasárnap teljes mentés. Valamilyen sorrendben szerdáig A fájl módosítva lesz, B áthelyezve, D törölve, E módosítva, F létrehozva. Szerda esti állapotot akarunk visszaállítani. Ki kell tölteni 3 táblázatot az adott mentési stratégiának megfelelően.

A diff és ink mentésnél megegyezik. Ezeknél a módosított, módosított lesz (nem átnevezésre emlékszem), az áthelyezett az eredeti és az áthelyezett helyen is lesz, míg a törölt megmarad. A progresszívnél minden helyesen lesz. Fontos az időrend betartása. A javító kérte volna a progresszív mentési stratégia lényegének leírását, ami nem szerepelt a feladat leírásban, reklamálást elfogadta, szóval elvileg mindenkinek járt az 1 pont. Nem a diák szerinti jelölés kell, hanem haáthelyez az tényleg áthelyezed másik cellába és nem pl. B (new folder). Erre adott szintén 1 pontot, mikor mondtam, hogy így csináltam. A módosítást nem tudom, hogy kell(-e) jelölni.

4. Jitter-buffer számolás. 6p

a) 24 frames/s-es video szolgáltatás. 24 Mbite/s-es vonalon. SLS 0.25 sec-es max késleltetést garantál. A hálózat 0.05 sec-es késleltetést ad max. Mekkora buffer kell… kliensnek(?)?

Ki kell vonni az SLS-ből a hálózatit. 0.2 sec. Ezt kell beszorozni az átviteli sebességgel. 4.8Mbit.

b) Mekkora jitter-buffer kell, ha 1000 felhasználónk van, akinek átlag 20%-a használja egyidejűleg a szolgáltatást?

Azt mondta a javító, hogy 1000 főre vállaltunk, akkor annyira kell számolni. Így elvileg 1000*4.8=4800Mbit

5. Hogyan védekezne adatszivárgás ellen? 2p

Az a rész okés volt, hogy a hordozható eszközök felügyelete meg tiltása. Még valami kellett, mert pirossal oda volt írva a javításon.

2012.05.24.

amik megmaradtak bennem :D

Mondatkiegészítős kérdések - 20 db * 1p (A csoport)

1. 192.168.32.0/27-es hálózat broadcast címe?

32-27=5 --> 11111=31 --> 192.168.32.31

2. 192.168.32.0/27-es hálózat végpontoknak kiosztható címei

32-27=5 --> 2^5-2=30 osztható ki --> 192.168.32.1-192.168.32.30

3. n+2-es RAID technológia jellemzése

(RAID6) kettős paritás - sor és oszlop paritás is, kettős hiba ellen véd

4. Mit nevezünk "üzenettovábbításnak"?

azt, ahogy az üzenet szerverről szerverre jut

5. Hány perc kiesést engedélyez, egy négy-kilences rendelkezésre állású rendszer egy évben?

365 nap = 8760 óra; 8760*0,0001 = 0,876 óra = 52,56 perc

6. Mi a jó jelszó ismérve?

Tartalmaz kis-nagybetűt, számot, speciális karaktert, és annyira hosszú, hogy még éppen megjegyezhető legyen. Lehetőleg ne legyen visszavezethető értelmes szóra.

7. Mi a hibrid cloud (vmi ilyesmi)

nyilvános és privát felhő ötvözete a felhasználó egyedi igénye szerint

8. SAN vs NAS műszaki különbség

- SAN: adattároló hálózat (blokk szintű elérés)

- NAS: hálózatra csatlakoztatható adattároló eszköz (fájl szintű elérés)

9. 2 blokkszintű hozzáférést biztosító technológia

DAS, SAN

10. 1 MIME fejléc

MIME-version, content-type, content-transfer-encoding

11. NIX rekord (másik csoportnak MX)

MX: a mail server címe, amit majd egy újabb DNS kéréssel fordítunk IP-re

12. progresszív mentés

teljes mentés csak egyszer, utána inkrementális mentés, de mellette az adott napi fájlstruktúrát is mentjük

13. mire valók a ... (valamilyen kapcsolatrekordok) (másik csoportnak a hívásrekordok)

14. Hibaok-analíz rendszerünkbe az utóbbi 5 percről az alábbi hibajel-vektor érkezett be: 1011010110. Ilyen típusú hibakódunk nincs, de a) 1011011111, b) 1111110110, c) 1010010110, d) 0000010110 van. Mi lesz a javasolt alarm és miért?

c), mert legkisebb a Hamming-távolság

15. Milyen hozzáféréssel jellemezhető (betűk és mínusz-jelek) egy olyan állomány Linuxban, a tulajdonos olvashat és írhat, a csoport tagjai csak olvashatnak, a többi pedig semmit

-rw-r----

16. Miért nem biztonságos az automatikus letöltésű patch?

nem lehet tesztelni használat előtt

17. TMN melyik szintje felel az ügyfél számlázásáért

Service Management, Accounting Management

18. kis jitteres-nagy jitteres példa

stream / FTP (???)

Nagy kifejtős

1. Ismertesse a logikai hozzáférés-kezelés három alapelvét.

- minimális hozzáférési info (need-to-know): a felhasználó csak annyi információt tudhat, ami feltétlenül szükséges a munkája ellátásához

- minimális jogosultság: a felhasználó a legszűkebb körű jogosultsággal rendelkezhet, amely elegendő a munkavégzéshez

- feladatok elhatárolása: egy személy nem lehet felelős egy tranzakciólánc több lépéséért

2. Virtualizáció 2 előnye/hátránya

- előnyei: közös erőforrás gazdálkodás, redundancia, magas rendelkezésre állás, új szerver gyors telepítése, leállás nélkül átkonfigurálható, fizikai erőforrások optimalizálása gazdaságos

- hátrányai: bonyolultabb tervezés, drágább konfiguráció

3. Intranet DNS szerverei

- lokális DNS cache szerver: gyorsítja a DNS rekordok feloldását, tárolja őket egy ideig, ha nem találja, akkor a root szervertől kéri le

- root DNS szerver: feloldja a hálózat számítógépei számára a DNS neveket, felveszi az Interneten lévő gépekkel a kapcsolatot, stb.

4. Differenciális+Inkrementális mentéses táblázat kitöltése, visszaállításra kérdés (szombaton a csütörtöki napot állítjuk vissza, melyik szalagok kellenek, melyik szalagról melyik fájlokat állítjuk vissza)

- differenciális: ciklus első napján teljes mentés, utána minden nap csak az előző teljes mentés óta történt változásokat mentjük

- inkrementális: ciklus első napján teljes mentés, utána minden nap csak az előző mentés óta történt változásokat mentjük

5. RAID 01 vs RAID 5 összehasonlítás, kapacitás, biztonság, előny, hátrány

6. hibajegyek kitöltése a megadott szabályok alapján, plusz új szabály kitalálása

7. Jitterbufferes feladat

8. Felhő IT 5 alapelve

- internet protokollokkal elérhető bármely számítógépről

- mindig elérhető és az igényekhez igazítható

- felhasználás szerint fizetett

- vezérlő/ellenőrző interfészek

- „önkiszolgáló”

-- István - 2012.05.24.

-- Lillus - 2012.06.05.

2012.06.07.

listáról összegyűjtve

Mondatkiegészítős kérdések

1. Mi a két legnagyobb hátránya az IP csoportoknak?

címtér kimerülése, a címben levő két hierarchia szint elégtelensége (-> túl nagy routing táblák)

2. A classless IP hogyan van megcsinálva ehhez képest?

(Szerintem ez úgy volt, hogy a CIDR használatával melyik az az új jellemző, amit meg kell adni egy IP cím mellé? és erre a válasz az alhálózati maszk.)

3. Melyik rétegben használjuk az IP címeket?

Hálózati réteg

4. Mit használunk az előbbi kérdés alatti rétegben?

MAC cím, Ethernet címet alapból nem fogadták el, csak megtekintésen

5. Mi az a két protokoll, ami a fentebbi két címfajta között végzi az átváltást?

ARP, RARP

6. Az inkrementális vagy a differenciális mentés esetén lassabb a visszaállítás?

Inkrementálisnál

7. Mi az a 4 dolog amit kell beállítani fix IP címnél?

IP cím, gateway, DNS szerver, alhálózati max

8. Mi a protokoll amit használsz ha nem fix az IP cím?

DHCP (nem DNS)

9. Traceroute és ping milyen protokollt használ?

ICMP

10. Minek a rövidítése a DAS?

Direct-attached Storage

11. Mikor használjuk a flashcopyt backupra? Miért?

Nem, mert nem adatmentésre szolgál csak visszaállításra. (Mert nem készül igazi másolat.)

12. Mi a hitelesítés célja?

Ellenőrizni, hogy tényleg az a felhasználó használja-e a rendszert, akiről ezt gondoljuk? (Pl. jelszó beíratása...)

13. Mi az authorizáció célja?

Ellenőrizni, hogy a felhasználónak, aki épp a rendszeren dolgozik, van-e joga ahhoz, amit végre szeretne hajtani.

14. Milyen alkalmazásbeli protokollal képzünk domain névből IP címet?

Na ez a DNS.

15. Hibajelvektoros, mint az előző vizsgában...

Azt kell választani, amelyiknek a vett hibavektortól a legkisebb a Hamming-távolsága.

Nagy kifejtős

1. Írja le a tmit.bme.hu címének a lekérésének üzenetváltását, feltéve, hogy a a cache-ek üresek!

8 sor volt, tehát 8 lépést vártak. Az egyik diasorban van egy ábra a DNS működéséről, kb. annak a lépéseit kellett leírni.

2. Hasonlítsa össze a Raid 10 és a Raid 5 biztonsági, és kapacitási szempontból. Írja le az előnyeiket, hátrányaikat.

Mindkettő n+1 redundáns megvalósítású, 5-nél jobb a kapacitáskihasználás (n db diszknél a kihasználtság 100*(n-1)/n százalék, míg 10-nál 50%). 5 előnye, hogy a paritás elosztva van a diszkeken, ezért gyorsabb sebesség érhető el vele, de a meghibásodásnál a visszaállítás macerás. 10-nál ha egy diszk meghibásodik, akkor az simán visszaállítható a tükrözéséből, illetve ez a leggyorsabb technika (01-el egyetemben). Illetve az 10 drágább,mint az 5.

3.

a) Jó hosszú szöveg volt. A lényeg, hogy egy cég SLA-t köt egy szolgáltatóval. Írjál le 2-2 mérhető tulajdonságát (SLA miatt számonkérhető) a VoiPnak, és az FTPnek.... SLA szerinti külön-külön 2-2, ha egy tulajdonsághoz írtál 2-2 dolgot akkor nem fogadták el.

b) Valami szolgáltatás. 1000 felhasználó, Az átlagos párhuzamos felhasználószám ennek 10%-a, egy felhasználó 2048 kbps sávszélességet igényel. Mekkorára kell tervezni Mbpsbe?

- 2048 kbps / 1024 = 2Mbps az átlagos sávszélesség igény.

- 1000 user 10%-a az 1000 * 0.1 = 100 user.

- 100 * 2Mbps = 200 Mbps

Ez pedig a rossz számítás: Itt csak a 10%kell, mert a többit soha nem használják, a korábbi vizsgákban átlagost írtak és azért nem kellett figyelembe venni. 1000 x 0.1 x 2.048 = 204.8 Mbps -- Bazsika - 2012.06.13.

4.

a) Írja le pár mondatban az IPMI-t.

OS független, Távoli menedzselésre (vezérlés és vizsgálat) Intelligent Platform Management Interface

b) Egy IPMI szabvány szerint készített operációs rendszer(?) leállt, itt volt még valami szöveg. Miknek lehet megvizsgálni, hogy működnek-e? DMA driver(?), HDMI illesztő, IEEE-illesztő

Mindegyik igen.

5.

a) Egy 5 TB vinyó, 20% változik kb naponta, és differenciális mentést alkalmazunk. Milyen gyakran legyen a teljes mentés? Miért?

Itt szerintem azt kellett kiszámolni, hogy a differenciális mentés miatt lementendő napi adat melyik napra nőné túl magát a teljes mentéshez szükséges adat (5 TB) fölé, és ez az 5. nap lenne. Tehát érdemes minden 5. nap teljes mentést csinálni.

Én is ezt csináltam, de nem jó ez, nem fogadtak el, mert 3nap a jó megoldás. Első nap 1TB, második nap 2TB(1+1TB) ekkor összesen már 3TB-ot lementettünk. Harmadik nap 3TB-ot mentenénk, de eddig már ezzel együtt összesen 6TB-ot mentenénk, úgyhogy itt már érdemes 5TB-ot menteni teljes mentéssel. -- Bazsika - 2012.06.13.

b) Egy 5 TB vinyó, 10% változik naponta, a mentés-helyreállító rendszer sávszélesége 500GB/óra. Milyen mentési módszert alkalmazna, hogyha a cél egy hiba után egy tetszőleges nap LEHETŐ LEGGYORSABB visszaállítása.

Teljes mentést fogadták el a gyorsaság miatt. (Ha minden nap teljes mentést csinálsz, akkor egy kazetta felhasználásával bármelyik napot visszaállíthatod. Ha viszont differenciális mentést csinálnál, akkor az két kazetta (kivéve ha a teljes mentés napját állítod vissza). Inkrementálisnál pedig sok kazettacsere kell. Legalábbis szerintem a kazettacserék miatti lassúság elkerülését várták.) Szerintem nem csak a kazetta csere miatt lassabb, hanem azért is, mert több kazettát kell végigolvasni. Ha egy kazettára ráfér az egész, akkor teljesnél 1 kazettát, differenciálisnál 2 kazettát kell végigolvasni.

6. Táblázat kitöltős volt. Vasárnap teljes mentés volt, ki kellet tölteni, hogy a Differenciális, az Inkrementális, és a Progresszív miket ment hétfőn, kedden, és szerdán. Hétfőn az A file-t változtatták. Kedden az F file-t töröltük a B-t áthelyeztük. Szerdán a G-t létrehoztuk, és az D-t módosítottuk.

Alapból a plusz pontokat nem adták hozzá. Ki volt írva hogy mennyit szereztél, ha volt házid akkor nem volt oda írva hogy plusz akármennyi. Házival ha van plusz pont akkor 2 jegyet is lehet javítani. :) :) (by.: -- waczkor - 2012.06.07.) -- Lillus - 2012.06.07. -- Gyuszi999 - 2012.06.07.

2013.05.30.

Kiskérdések

- Archivált adatainkat 20 év múlva is olvasunk kell tudnunk. Mit szükséges tárolni ennek a biztosításához?

- Amilyen médiára mentettük (pl floppy) ahhoz tartozó olvasó kell.

- • Azokat az eszközöket is tárolni kell, amivel a másolat készül

- • Azokat a tool-okat is tárolni kell, amivel az adat elérhető

- Adja meg az összes olyan IP címet, amelyet a 152.66.0.32 /27 alhálózatban a végpontoknak ki lehet osztani!

- 32-27 = 5 (2^5)-2 db azaz 30. 152.66.0.33... 152.66.0.62

- Mire való nyomtatáskor a spool szerver?

- központi nyomtatási puffer

- Adjon meg két példát, mire használják a szolgáltatók a hívásrekordokat!

- -

- Ismertesse a progresszív mentési stratégia lényegét!

- Teljes mentés csak egyszer, utána csak inkrementális mentés, de mellette az adott napi fájlstruktúrát is mentjük. Kicsivel(!) több mentés, mint az inkrementálisnál, de így helyreállításkor visszakereshető, egy fájlnak melyik az aktuális állapota. Jelentős időnyereség többször módosított/törölt fájlok helyreállításakor

- Mi az elsődleges információ amit megtudunk az MX rekord lekérdezésekor?

- Az MX (mail exchanger) rekordok a Domain Name System részei, feladatuk az adott domain e-mailjeit kezelő szervereinek azonosítása. (wikipedia)

- Adjon jellemző példát (A) NAGY jitteres és (b) kis jitteres csomaghosszúságú hálózati forgalmat generáló alkalmazástípusokra!

- A: torrent

- B: interaktív beszéd és videó konferencia

- CIDR használata esetén melyik négy paramétert szükséges megadni fix IP cím konfigurációjához?

- IP cim, default gateway,dns server, netmask

- A RAID10 vagy a RAID 01 használata nyújtja-e a nagyobb biztonságot- és miért?

- A RAID10, mert akár az összes diszk csoport egyszeres sérülésekor is működik a rendszer. Továbbá több diszk csoportot hozhatunk létre azonos mennyiségű diszkből. (http://www.thegeekstuff.com/2011/10/raid10-vs-raid01/)

- Az osztályfüggetlen IP-címzéshez a korábbiakon felül milyen plusz paraméter definiálására volt szükség?

- netmask

- Melyik protokollt használja a Traceroute parancs?

- ICMP

- Mit nevezünk hibrid IT felhőnek?

- public + private cloud

- Adjon megy egy példát egy, a MIME-fejlécben szereplő mezőnévre!

- content transfer encoding vagy content type vagy mime version

- Egy három-kilences rendelkezésre állású rendszernél megengedhető-e a négyórányi leállás egy évben?

- ez csak számolás.

- Mi a legfőbb biztonsági hátránya az automatikus patch letöltésének?

- nem tudjuk tesztelni.

- Milyen hozzáféréssel jellemezhető (betűk és mínusz-jelek) egy Linux állomány, amit a tulajdonos írhat, olvashat, végrehajthat, a csoporttag csak olvashat, de másnak nincs ehhez joga?

-rwxr-----

- Soroljon fel három alapvető megvalósítási elvet, amelyek segítenek az IT-szolgáltatások könnyebb karbantarthatóságában!

- – Egyszerű

- – Kevés függőséget tartalmazó

- – „Szabványos” hadveren

- – „Szabványos” szoftverekkel

- – Szabványosított konfigurációkkal

- – Dokumentált, egy „szabványosított” helyen

- – Független a gazdagép hardverétől

- Melyek a helyesen megválasztott jelszó ismérvei?

- kellően (de megjegyezhetően) hosszú, kisbetű nagybetű spéci karakter és szám

- Mit nevezünk "zero day attack"-nak?

- "A nulladik napi támadás (zero-day vagy zero-hour támadás) egy biztonsági fenyegetés, ami valamely számítógépes alkalmazás olyan sebezhetőségét használja ki, ami még nem került publikálásra,

a szoftver fejlesztője nem tud róla, vagy nem érhető még el azt foltozó biztonsági javítás." - Wikipedia - Na ezt nekem nem fogadták el, ugyanis elvileg a fejlesztő már tud róla, csak még nem került publikálásra (ezért 0-day, 0 napja lett volna a fejlesztőnek a javítást közzétenni a támadás előtt), tehát majdnem jó a wikis megfogalmazás, csak pontot éppen nem ér.

- -->

- A Wikipédiás bejegyzés félrevezető mondatát itt kihúztam, de fontos a következő bekezdés: http://hu.wikipedia.org/wiki/Nulladik_napi_t%C3%A1mad%C3%A1s

- "A kifejezés az exploit keletkezésének időpontjából adódik. Amikor a szoftverfejlesztő tudomást szerez egy biztonsági résről, megkezdődik a verseny a támadók és a fejlesztők között; a felelősségteljes fejlesztő igyekszik befoltozni a hibát, mielőtt nyilvánosságra kerül. A „nulladik napi” támadás az első vagy „nulladik” napon történik, amikor a fejlesztő már tud a hibáról,

ígyde még nem volt lehetősége arra, hogy a biztonsági javítást eljuttassa a szoftver felhasználóihoz." - Ez alapján tehát TUD a hibáról (az "így" szó pont nem illik a szövegkontextusba, úgyhogy javítottam), de igazából ilyenformán a szöveg elég félrevezető... Ráadásul nem biztos, hogy előfeltétele, az angol változat ráadásul pont ellentmond ennek: http://en.wikipedia.org/wiki/Zero-day_attack "A zero-day (or zero-hour or day zero) attack or threat is an attack that exploits a previously unknown vulnerability in a computer application, meaning that the attack occurs on "day zero" of awareness of the vulnerability. This means that the developers have had zero days to address and patch the vulnerability. Zero-day exploits (actual software that uses a security hole to carry out an attack) are used or shared by attackers before the developer of the target software knows about the vulnerability."

- Ezenkívül: http://netsecurity.about.com/od/newsandeditorial1/a/aazeroday.htm

- "A zero day exploit is when the exploit for the vulnerability is created before, or on the same day as the vulnerability is learned about by the vendor. By creating a virus or worm that takes advantage of a vulnerability the vendor is not yet aware of and for which there is not currently a patch available the attacker can wreak maximum havoc. Some vulnerabilities are dubbed zero day exploit vulnerabilities by the media, but the question is zero day by whose calendar? Often times the vendor and key technology providers are aware of a vulnerability weeks or even months before an exploit is created or before the vulnerability is disclosed publicly."

- Ennyi alapján még mindig nem lehet kijelenteni, hogy a zero day attack-nek biztosan előfeltétele lenne az, hogy a fejlesztő tudjon róla. Más vélemény? --Haraszin Péter (vita) 2013. június 14., 23:02 (UTC)

- Egy hiteles forrás (research paper olyantól, aki ezzel fogalkozik...) alapján (http://users.ece.cmu.edu/~tdumitra/public_documents/bilge12_zero_day.pdf) a szoftver készítője NEM TUD RÓLA!!! Idézném a következő részt: "A zero-day attack is a cyber attack exploiting a vulnerability that has not been disclosed publicly. There is almost no defense against a zero-day attack: while the vulnerability remains unknown, the software affected cannot be patched and anti-virus products cannot detect the attack through signature-based scanning." --Akg92 (vita) 2014. május 29., 00:53 (UTC)

- "A nulladik napi támadás (zero-day vagy zero-hour támadás) egy biztonsági fenyegetés, ami valamely számítógépes alkalmazás olyan sebezhetőségét használja ki, ami még nem került publikálásra,

- Miért van szükség munkaállomás szintű vírusvédelemre is, ha egy adott vállalatnál vírusvédelmi szoftver fut a központi belépési ponton (gateway-n)?

- mert pendriveon is jöhet támadás pl.

Nagykérdések / számolósak (TODO: javítani a táblázat közbeékelése miatt elromlott számozást)

- Egy kiterjedt IPTV-rendszerhez szolgáltatás- és hálózati-felügyeleti rendszert tervez.

- a, Adjon meg 6 olyan mércét, amit a központi Performance Management rendszerrel figyeltetne!

- - Átvitt adatmennyiség

- - Időbeli terjedelem

- - Tranzakció börsztössége(jitter)

- - Csomagvesztési arány

- - Forgalmi irányok, "diszperzió"

- - számlázáshoz használható információk

- b, Adjon meg 6 olyan esemény(halmaz)t, amt a Fault Management rendszerben hibajegyként szerepeltetne!

- -

- -

- a, Adjon meg 6 olyan mércét, amit a központi Performance Management rendszerrel figyeltetne!

- Egy kívülről, a 152.66.20.3 külső és 10.0.0.1 belső című portfordító routerhez érkező IP csomag

- forráscíme: 152.66.20.1

- célcíme: 152.66.20.3

- forrásportja: 1911

- célportja: 1912

- A portfordító táblában az erre illeszkedő bejegyzés (10.0.0.2, 1912, 2112)

- Mi lesz a portfordító szerver által a belső hálózaton kiküldött üzenet

- forrás és célcíme? 152.66.20.3 és 10.0.0.2

- forrásportja? 1912

- célportja? 2112

- Mikor szükséges portfordítást végezni?

- Ha több eszközünk van mint kiosztható publikus cím.

- Egy fájlrendszerben a következő fájlok találhatóak: A, B, C, D, E és F. Főnökünk szeretné eldönteni, hogy differenciális vagy inkrementális mentést alkalmazzunk a hét hat napján (mindig 23:59-kor kezdve); azt már eldöntötte, hogy vasárnaponta teljes mentés lesz. Feladatunk az alábbi táblázat kitöltése és válaszadás főnökünk kérdéseire. Tegyük fel, hogy a fájlok egyik nap sem változnak már 18:00 után.

| Napok | Módosított fájlok | Differenciális mentés | Inkrementális mentés |

|---|---|---|---|

| Hétfő | C és B | C és B | C és B |

| Kedd | A és C | A, C, B és C (mert minden változást mentünk) | A és C |

| Szerda | D | A,C,B,C és D | D |

| Csütörtök | E | A,C,B,C,D és E | E |

| Péntek | A és C | A,C,B,C,D,E,A és C | A és C |

| Szombat | C és D | A,C,B,C,D,E,A,C,C és D | C és D |

- Miért szerepel többször ugyanaz a betű a differenciális mentéseknél??

- a, Adja meg a táblázatban, hogy az egyes napokon mely fájlok kerülnek mentésre a két megadott mentési stragétia esetében!

- b, Pénteken a szerda késő esti állapotot szeretné visszaállítani. Mely napi mentési diszkről milyen fájlokat kell visszaállítania a különböző mentési stratégiák esetén?

- Inkrementális

- Legutóbbi vasárnapi teljes mentés plusz a hétfői diszkről a B, a keddi diszkről az A és a C, a szerdai diszkről pedig a D.

- Differenciális

- Legutóbbi vasárnapi teljes mentés plusz a szerda éjjel készített diskről másoljuk vissza, az A,B,C és D fájlokat.

- Inkrementális

- Kódolja ezt a szöveget "Think Good Talk Good Act Good" ASN.1-el (Basic Encoding Rules) mint 6 darab sorozat sorozata ("sequence of 6 sequences")(Tag code: H'10, Universal: 00, Constructed: 1). Minden szó egy oktett-sztring sorozatként legyen reprezentálva (Tag code: 04, Universal: 00, Primitive: 0), a szóközt nem kell kódolni.

- Levlistáról:

- Nem olyan nagy ördöngősség ez az ASN.1 kódolás, annyi az egész, hogy mindig raksz egy TAG és egy LENGTH elemet (hexa) a tényleges adat elé. A TAG jelzi az adat típusát, a LENGTH meg nyilván a hosszát. A TAG-ekre vannak kódok, pl. 30->Sequence, 04->Octett String, 02->Integer, 01->Boolean, stb.

- A feladatban kellett egy sequence ami octett stringeket (6db-ot) tartalmazott. Az octett stringek belsejében az ASCII kódokat kellett használni, ez alapján a megoldás (Think good Feel good Act good):

- 30 24 (Sequence, 36 hosszú-> ezt legkönnyebb utólag megszámolni)

- 04 05 54 68 69 6E 6B (Octett string, 5 hosszú, "T", "h", "i", "n", "k")

- 04 04 47 6F 6F 64 (Octett string, 4 hosszú, "g", "o", "o", "d")

- 04 04 46 65 65 6C (Octett string, 4 hosszú, "F", "e", "e", "l")

- 04 04 47 6F 6F 64 (Octett string, 4 hosszú, "g", "o", "o", "d")

- 04 03 41 63 74 (Octett string, 3 hosszú, "A", "c", "t")

- 04 04 47 6F 6F 64 (Octett string, 4 hosszú, "g", "o", "o", "d")

- A vizsgán nem biztos hogy ez a szöveg volt, de a lényeg az hogy alapvetően így kell megoldani. Remélem így érthető. :)

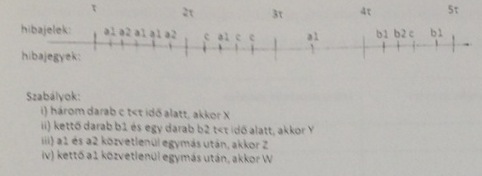

- Egy szabály alapú esemény-korrelációval működő hibajel-feldolgozó eljárás az alábbi ábrán feltűntetett szabályok alapján működik

- Szabályok:

- 1. három darab c t<τ idő alatt, akkor X

- 2. kettő darab b1 és egy darab b2 t<τ idő alatt, akkor Y

- 3. a1 és a2 közvetlenül egymás után, akkor Z

- 4. kettő a1 közvetlenül egymás után, akkor W

- __________________________________________________________

- a, Hogyan bővítené a rendszert ahhoz, hogy eset alapú hibaok-analízis megoldássá alakuljon?

- - Vélt és valódi hibaokokkal és visszacsatolóval.

- b, A visszajelzések azt mutatják, hogy csak a második és a negyedik periódusban mutatkoznak valódi rendszerhibák. Mi a legegyzerűbb, új korrelációs szabály, amit ilyenkor érdemes definiálni?

- Ott generálunk hibajegyet, ahol c van, mivel c csak a második és negyedik periódusban található meg.

- c, Milyen elvek mentén határozná meg a hibajeleket, eszközöket és a szabályokat egy modell alapú hibaokanalízis megoldásához?

- - Hierarchikus szabályok bevezetése (, rugalmas modell létrehozása a hálózati topológiából).

- Hálózatunkban 24 frame/sec, 1.8 Mbps paraméterekkel rendelkező videofolyamok átvitelére olyan SLS-t vállaltunk, melynél a késleltetés mindig 0.6 másodperc alatt marad. A hálózati eszközeink az átviteli úton maximum 0.1 másodperc késleltetést produkálnak, az átviteli eszközök csomagvesztése elhanyagolható.

- a, A fenti adatok ismeretében mekkorára érdemes választani a jitter-buffert egy-egy video-folyamra és miért?

- - (0.6s - 0.1s) x 1.8 Mb/s = 0.9 Mb-re érdemes választani. Ekkor ugyanis a késleltetés amit a buffer miatt szenvedhetünk legfeljebb 0.6s lesz mai megfelel az SLS-nek.

- b, Mi történik, ha csak fele ekkora jitter-buffert választunk? Mi történik, ha kétszer ekkorát?

- - A legnagyobb késleltetés fele akkora buffernél fele akkora lesz, kétszer akkoránál kétszer akkora. Utóbbinál megsértjük az SLS-t, előbbinél szakadozhat a videó a jitter miatt.

- c, Változtatna-e a jitter bufferen (ha igen: miért és hogyan, ha nem miért nem), ha az SLS-ben 0.3 másodperces átlagos késleltetés és 0.3 másodperces jitter szerepel?

- - Nem változtatnék, mert az átlagos késleltetésbe még belefér a maximális 0.6s-os késleltetés, a 0.3s-os jittert pedig elbírja a 0,6s-osra méretezett buffer.

- a, A fenti adatok ismeretében mekkorára érdemes választani a jitter-buffert egy-egy video-folyamra és miért?

2013.06.20.

Kiskérdések

- Mit nevezünk réteges elektronikus terjesztési ügynökprogramoknak?

- Egy központi pontból több telephely több szerverére, és onnan a helyi gépekre kerül az adat. (elfogadták)

- Melyik TMN szint melyik funkciója a felelős a felhasználói hibabejelentések mögötti hibák javításáért?

- Service Management → Fault Management

- Mi jellemzi az n+2 redundanciát biztosító RAID technológiát?

- RAID 6, kettős paritás (oszlop - Reed-Solomon kód, és sor - XOR), kettős hiba ellen véd

- Milyen authentikációs elveket követne egy file hozzáférés jogosultságának megadásakor?

- Soroljon fel két olyan tároló-rendszer típust, ami támogatja a blokkszintű hozzáférést!

- DAS, SAN

- Egy szerverparkban 2TB adatmennyiséget kell menteni. A változás mértéke kb . 10%/nap, de az adatmennyiség nem növekszik, csak a tartalom módosul. Inkrementális mentést alkalmazva hányszorosa lesz a pénteki mentés mérete a hétfőinek?

- Ugyanakkora lesz, mivel az inkrementális mentés csak az előző napihoz képest történt változást menti, ami 10% minden nap!

- A felhő IT (Cloud Computing) melyik rétege valósítja meg azt, hogy a felhasználó szoftver (alkalmazás) licencet kap, igény szerinti (on demand) szolgáltatásként?

- SaaS (Software as a Service) (az tiszta, hogy ez az elfogadott válasz, de ez miért RÉTEG? Lásd Felhő IT - elvi referenciamodell - másik vonatkozó ábra: SaaS, PaaS, IaaS; de továbbra is az előző tűnik úgy, mint ami leírja a klasszikus rétegszerkezetet, ezért a kérdés picit megtévesztő)

- Melyik RAID technológia nem növeli a biztonságot?

- RAID 0

- Mi a RAlD 5 legnagyobb hátránya a RAID 3-hoz képest?

- If a drive ever fails, a RAID 3 will keep most of it's performance during a rebuild, whereas a RAID 5 will slow down noticeably, possibly to the point where you couldn't edit while it was being rebuilt.

- Mi a leglényegesebb különbség a mentés és az archiválás között?

- A mentés célja az üzletfolytonosság biztosítása (felkészülve esetleges törl(őd)ésekre, meghibásodásokra), míg az archiválás célja referencia-időpontnak megfelelő adattartalom megőrzése (üzleti, jogi, törvényi okok miatt, illetve amiatt, mert a nem használt adatokat a produktív rendszerekből el kell távolítani).

- Hol jelentkezik, és mit befolyásol a hálózatban a sorbanállási késleltetés?

- Milyen hozzáféréssel jellemezhető (betűk és mínusz-jelek) egy olyan állomány Linuxban, amit a tulajdonos írhat és olvashat, a csoporttag olvashat, mindenki más csak végrehajthat?

- -rw-r----x

- Adjon meg legalább kettőt abból a három általános jellemzőből, ami alapján egy felhasználó hitelesítése történhet!

- Amit a felhasználó tud, amivel rendelkezik, vagy egy fizikai tulajdonsága.

- Mire szolgál a DASH (Desktop and Mobile Architecture for System Hardware)?

- Adja meg a netmaskot a

192.168.128.0/26alhálózatban!- 255.255.255.192 (gyorssegítség)

- Adja meg az összes olyan IP címet, amelyet a

192.168.128.128/26alhálózatban a végpontoknak ki lehet osztani!- 192.168.128.129 .. 192.168.128.190 ([3])

- Az e-mail kézbesítésekor " üzenettovábbítás"-ként azt értjük, amikor...

- szerverről szerverre továbbítódik az üzenet

- Desktop management esetén mit nevezünk Wake on LAN szolgáltatásnak?

- hálózati üzenet hatására felébred a számítógép

- Milyen 3 nagyobb típusba sorolhatóak a tűzfalak?

- Csomagszűrő, stateful inspection, proxy

- Mi az elsődleges információ, amit megtudunk az MX rekord lekérdezésekor?

- a tartománynévhez rendelt levéltovábbító ügynökök listáját

Nagykérdések

- Milyen funkciójú DNS szerverek ismertek egy Intranet infrastruktúrában? Írja le, mi a feladatuk, kiket/miket szolgálnak ki! (4 pont)

- TODO!

- Ez a feladat a logikai hozzáférés-kezelésről szól.

- a) Ismertesse a logikai hozzáférés-kezelés három alapelvét! (3 pont)

- Need-to-know: a felhasználó csak annyi információt tudhat, ami feltétlenül szükséges a munkája ellátásához.

- Minimális jogosultság (least privilege): a felhasználó a legszűkebb körű jogosultsággal rendelkezhet, amely elegendő a munkavégzéséhez.

- Feladatok elhatárolása (separation of duties): egy személy nem lehet felelős egy tranzakciólánc több lépéséért (pl. végrehajtás és ellenőrzés).

- b) Röviden listázza a logikai hozzáférés kezelés elvein belül a jelszókezeléssel kapcsolatban felmerülő problémákat! (2 pont)

- Alapértelmezett jelszó

- Ideiglenes jelszó

- Egyszer használatos jelszó

- Jelszó öregedés

- Nem tárolható, továbbítható titkosítatlanul

- Erős jelszavak használata

- Probléma, ha

- túl komplex a jelszó

- túl gyakran kell változtatni

- 3 próbálkozás után felhasználó kizárása

- a) Ismertesse a logikai hozzáférés-kezelés három alapelvét! (3 pont)

- Hálózatunkban 24 frame/sec, 2.4 Mbps paraméterekkel rendelkező videofolyamok átvitelére olyan SLS-t vállaltunk, melynél a késleltetés mindig 0.3 másodperc alatt marad. A hálózati eszközeink az adott átviteli úton maximum 0.05 másodperc késleltetést produkálnak, az átviteli eszközök által produkált csomagvesztés elhanyagolható.

- a) A fenti adatok ismeretében mekkorára érdemes választani a jitter-buffert egy-egy videofolyamra - és miért? (3 pont)

- TODO!

- b) Ha a hálózatban 1000 videofolyam átvitelére kell garanciát vállalnunk, a felhasználóknak azonban átlagosan csak 20%-a használja egyidőben a szolgáltatást, akkor mekkora memóriaterületet foglaljunk le a teljes szolgáltatás jitter-bufferéhez? (2 pont)

- TODO!

- a) A fenti adatok ismeretében mekkorára érdemes választani a jitter-buffert egy-egy videofolyamra - és miért? (3 pont)

- Kódolja ezt a szöveget ASN.1-gyel (Basic Encoding Rules), mint 3 darab oktett sztring sorozata („sequence of" 3 „oct-str”) (Tag code: H'10, Universal: 00, Constructed: 1):

- A: Twist and Shout

- B: Magical Mystery Tour;

- Minden szó egy oktett-sztringként legyen reprezentálva (Tag code: 04, Universal: 00, Primitive: 0), a szóközöket nem kell kódolni. (6 pont)

- A: Twist and Shout

- TODO!

- B: Magical Mystery Tour

- TODO!

- Virtualizáció és felhő architektúra

- a) Adja meg a virtuálisszerver-koncepció néhány jellemző tulajdonságát! (3 pont)

- 2 jellemző előnyös tulajdonsága (ezek közül)

- közös erőforrás-gazdálkodás (Resource pooling)

- redundancia

- magas rendelkezésre állás

- új szerver gyors telepítése

- leállás nélkül átkonfigurálható

- fizikai erőforrások optimalizálása gazdaságos

- 2 jellemző hátrányos tulajdonsága

- bonyolultabb tervezés

- drágább konfiguráció, mint a hagyományos (ugyanúgy meg kell fizetni a hardvert, az OS-t, az alkalmazásokat + az absztrakciós réteget is)

- 2 jellemző előnyös tulajdonsága (ezek közül)

- b) Sorolja fel a felhő IT (Cloud Computing) öt alapelvét! (3 pont)

- Internet-protokollokkal elérhető bármely számítógépről.

- Mindig elérhető és az igényekhez igazítható.

- Felhasználás szerint fizetett (pay per use). (lesz más is? – pl. reklámérték szerinti?)

- Vezérlő/ellenőrző interfészek.

- „Önkiszolgáló”

- a) Adja meg a virtuálisszerver-koncepció néhány jellemző tulajdonságát! (3 pont)

- További kérdések:

- a.) Melyek a biztonsági üzemeltetéshez tartozó ún. patch menedzsment folyamat fő lépései? (2 pont)

- Új patchek monitorozása

- Hiteles forrásból

- Kritikussági szint alapján kockázatelemzés

- Kockázatcsökkentés

- Patch alkalmazása

- Kompenzáló intézkedés

- Tesztelés

- Funkcionalitás

- Biztonság

- Visszaalakítási terv

- Éles rendszeren alkalmazás

- Ellenőrzés (verifikáció)

- Új patchek monitorozása

- b) Nevezzen meg és röviden jellemezzen két módszert az üzemeltetés biztonságát fenyegető ún. adatszivárgás csökkentésére! (2 pont)

- TODO: átnézni: ez így elegendő?

- Cserélhető/hordozható adathordozók kezelése: USB eszközök, CD/DVD

- Titkosítás: bizalmas adatok tárolása

- Biztonságos megsemmisítés: DVD/CD, háttértároló

- Adathordozók biztonságos elhelyezése, kezelése

- Adathordozók biztonságos szállítása

- a.) Melyek a biztonsági üzemeltetéshez tartozó ún. patch menedzsment folyamat fő lépései? (2 pont)

2014.05.29.

Kiskérdések

- Adja meg a netmaskot a 192.168.128.0/26 alhálózatban

- 255.255.255.192

- Adja meg az összes olyan IP címet, amelyet a 192.168.128.128/26 alhálózatban a végpontoknak ki lehet osztani!

- 192.168.128.129 - 192.168.128.190